Noticias

Windows 8 Secure Boot, hackeado

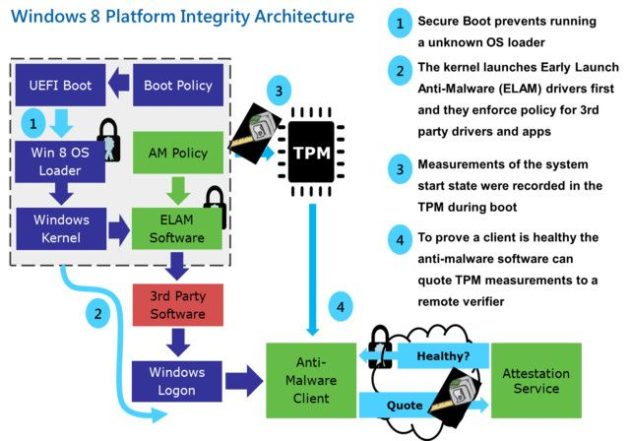

Investigadores de seguridad han mostrado en la conferencia hacker Black Hat, dos vulnerabilidades en el Windows 8 Secure Boot que podrían permitir eludir el sistema de arranque seguro propuesto por Microsoft en el nuevo sistema operativo.

Como sabes, las nuevas UEFI, el sistema básico de Entrada/Salida que proporciona la comunicación de bajo nivel en el arranque de los equipos informáticos y que acabará con el reinado de BIOS, incluye un ‘sistema de arranque seguro’ denominado Windows 8 Secure Boot, impuesto por Microsoft para nuevos equipos con Windows 8.

Aunque Microsoft lo enfoca como una medida de seguridad ya que obliga a firmar el firmware y el software protegiendo el proceso de arranque de Windows 8, el sistema se vio envuelto en la polémica ya que impidí instalar otros sistemas operativos no preparados para ello, como Linux.

Y precisamente cuando este aspecto está en vías de solución con la publicación UEFI Secure Boot System por la Fundación Linux, nos llega información desde Black Hat del ‘hackeo’ de Windows 8 Secure Boot.

Un hackeo no por causa de vulnerabilidades directas en la configuración de arranque seguro, sino por errores cometidos por los fabricantes de equipos originales OEM en la propia implementación de UEFI.

De esta forma, los investigadores consiguieron instalar un ‘boot rootkit’ en un portátil ASUS VivoBook Q200E eludiendo el arranque seguro. La segunda vulnerabilidad demostrada por los investigadores se ejecutaba en modo usuario, lo que significa que un atacante sólo tendría que obtener los derechos de ejecución de código en el sistema mediante la explotación de una de las múltiples vulnerabilidades en una aplicación como Java o Adobe Flash para eludir el Windows 8 Secure Boot.

No se han ofrecido detalles específicos de estas dos fórmulas para eludir el arranque seguro. Una investigación que se ha trasladado a Microsoft y las compañías afectadas.

-

NoticiasHace 1 día

NoticiasHace 1 díaRequisitos de Ghost of Tsushima, llegará a PC el 16 de mayo con DLSS 3 y FSR 3

-

A FondoHace 4 días

A FondoHace 4 díasFin de ADSL, ¿qué alternativas tienes?

-

A FondoHace 5 días

A FondoHace 5 díasNovedades VOD 15/24: ‘Fallout’, pulgares arriba

-

A FondoHace 7 días

A FondoHace 7 díasLos chips Apple Silicon M4 también pondrán el foco en la IA