Noticias

Poison Tab, un invento de 5 dólares que hackea tu ordenador por USB

Saltar la seguridad de un ordenador con Windows o MacOS instalado solo cuesta cinco dólares; Samy Kamkar, un hacker que ya ha publicado su logro en la web, explica como Poison Tab es capaz de crear una puerta trasera en el PC en solo 30 segundos, aunque este haya sido bloqueado por contraseña; una vez conseguido, se habilita un acceso remoto totalmente invisible para el usuario.

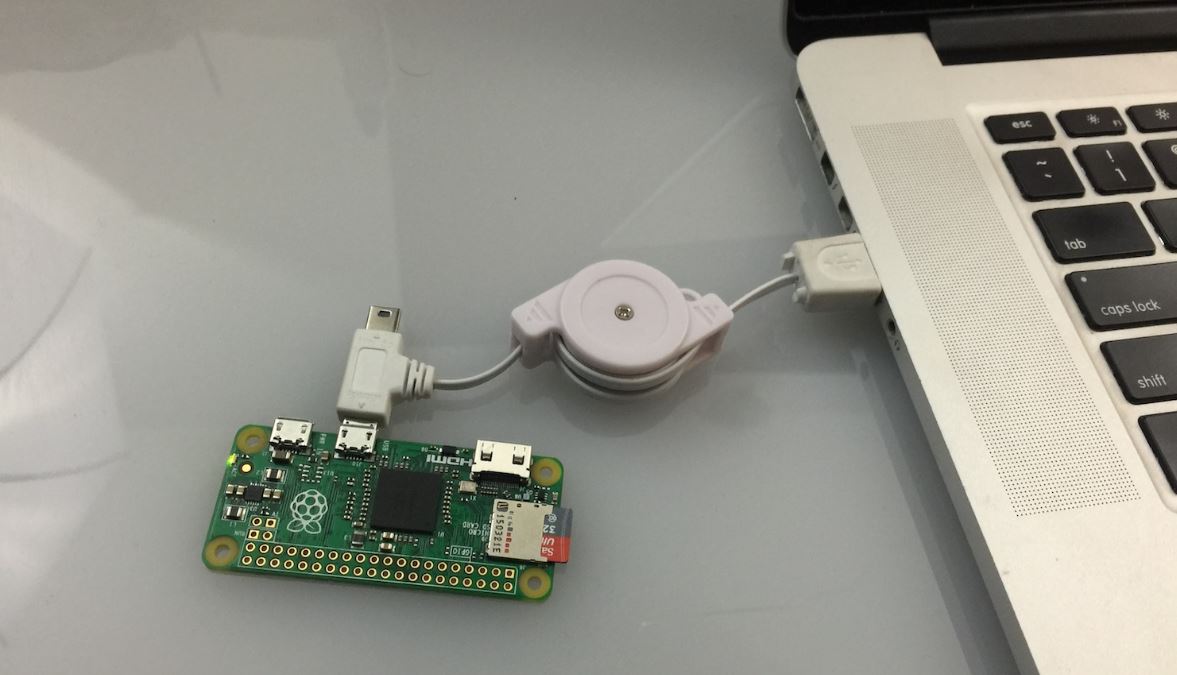

El diseño de Poison Tab parte de una Raspberry Pi Zero (que se puede comprar online por unos cinco dólares) y un software escrito en Node.js que se instala en la tarjeta microSD. Una vez conectado a cualquier puerto USB, Poison Tab se identifica como una conexión a Internet vía Ethernet, interceptando todo el tráfico web que no haya sido cifrado, cookies de idenficicación y todo tipo de datos que se envían automáticamente al hacker, sin que el usuario sea capaz de detectarlo. Si, además, hemos cometido el error de dejar el inicio de sesión en modo automático, nuestro usuario y contraseña pasarán a ser propiedad de Poison Tab al instante.

Para acelerar al máximo el proceso y ser más eficiente recogiendo información, Poison Tab recurre a una ingeniosa estrategia; una vez obtenido el acceso a un navegador, inyecta etiquetas iframe del millón de sitios web más populares según Alexa, recopilando todas las cookies que existen en el ordenador sobre esos sitios. Es obvio que todos los sites más relevantes están incluidos en esa lista, pero las webs que están bajo protocolo HTTPS (Google o Facebook, por ejemplo) no se ven afectadas.

Con el objetivo de evitar los motores de detección de los antivirus, Poison Tab no instala malware en el ordenador ni modifica ningún archivo, sino que se limita a actuar de forma silenciosa y no deja rastro. Evidentemente, la falta de seguridad a la hora de controlar el acceso por USB en sistemas Windows y MacOS es clave en el proceso.

«Mi motivación principal era demostrar que, incluso en equipos protegidos por contraseñas WPA2, se puede atacar al sistema y a la red de forma fácil» explica Samy Kamar a Ars Technica, que ha publicado detalles técnicos y un vídeo sobre cómo funciona el proceso en su web oficial.

Vía | Ars Technica