Noticias

Microsoft parchea el 0-Day del malware BlackLotus y toca actualizar obligatoriamente

Microsoft ha publicado esta semana sus actualizaciones de seguridad mensuales y entre todos los parches, destaca una solución contra BlackLotus, el primer malware UEFI capaz de omitir el arranque seguro de Windows. Afecta a todas las versiones de Windows por lo que conviene actualizar.

Microsoft publica los segundos martes de cada mes un boletín de seguridad general que resuelve vulnerabilidades conocidas. Teniendo en cuenta la cantidad de software que distribuye la compañía y los centenares de millones de usuarios/equipos a los que alcanza, puedes imaginar su importancia. Como los anteriores conjuntos de parches mensuales, se aplican de manera incremental al amplísimo conjunto de aplicaciones y servicios de Microsoft.

Este mes de mayo, han sido 38 los parches publicados con un recuento en cada categoría que se distribuye de la siguiente manera:

- 12 vulnerabilidades de ejecución remota de código.

- 8 vulnerabilidades de elevación de privilegios.

- 8 vulnerabilidades de divulgación de información.

- 5 vulnerabilidades de denegación de servicio

- 4 vulnerabilidades de elusión de funciones de seguridad

- 1 vulnerabilidad de suplantación de identidad.

Decir que 6 de ellas son críticas y 3 son 0-Day, explotadas activamente por los ciberdelincuentes en ataques informáticos y para las que hasta ahora no había solución. Especialmente peligrosa es la denominada BlackLotus, un malware detectado el pasado octubre por investigadores de Kaspersky y que se estaba vendiendo en los mercados de ciberdelincuencia.

Muy peligroso, se trata de un bootkit UEFI que se implementa en el firmware de los equipos informáticos y permite un control total sobre el proceso de inicio del sistema operativo, lo que hace posible deshabilitar los mecanismos de seguridad a nivel del sistema operativo e implementar cargas útiles arbitrarias durante el inicio con privilegios de administrador. Una gran amenaza para el panorama informático teniendo en cuenta que es capaz de eludir las defensas de seguridad incluso cuando estén habilitadas en las BIOS/UEFI.

El malware se aprovecha de ello, incluyendo sus propias copias de binarios, legítimos pero vulnerados, para desactivar las herramientas de seguridad del sistema como BitLocker y Windows Defender, y omitiendo el Control de cuentas de usuario. También implementa un controlador de kernel y un descargador HTTP.

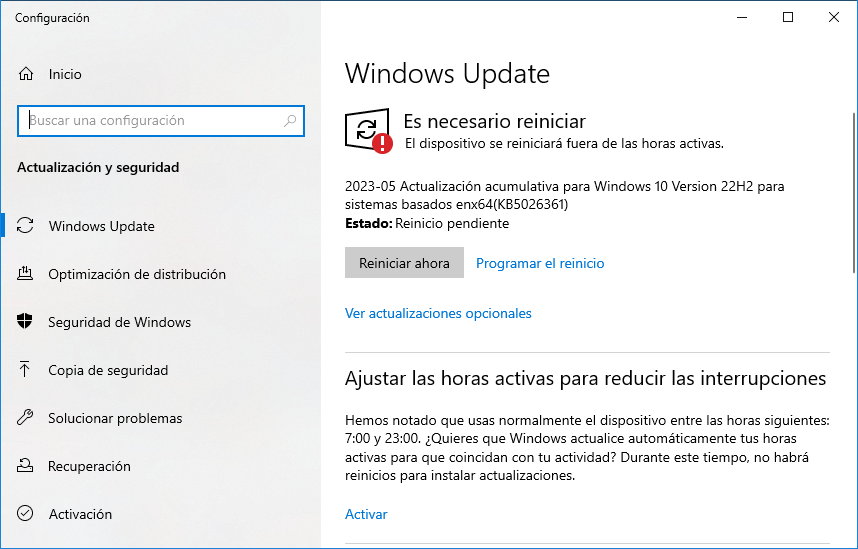

Cómo instalar los parches de seguridad de Microsoft

La manera más sencilla de instalar y aplicar las actualizaciones de seguridad en máquinas cliente es desde la configuración del sistema:

- Pulsa el atajo de teclas rápidas «Windows + I» para acceder a la herramienta de Configuración.

- Accede al apartado de Actualización y seguridad > Windows Update.

- Busca activamente las actualizaciones. Microsoft las ofrece inmediatamente después de publicar cada martes de parches.

- Descarga, instala y reinicia el equipo para aplicarlas.

Puedes revisar la solución completa contra la vulnerabilidad BlackLotus, etiquetada como CVE-2023-24932, en esta entrada.

-

GuíasHace 2 días

GuíasHace 2 días10 sitios web para descargar libros electrónicos gratuitos

-

NoticiasHace 6 días

NoticiasHace 6 díasRequisitos de Ghost of Tsushima, llegará a PC el 16 de mayo con DLSS 3 y FSR 3

-

NoticiasHace 6 días

NoticiasHace 6 díasOMEN Transcend 14, un ultraligero todoterreno con GeForce RTX 4070

-

A FondoHace 7 días

A FondoHace 7 díasLas mejores alternativas a la Google Play Store para descargar apps Android