Noticias

Intel anuncia chips con hardware rediseñado contra Meltdown y Spectre

Intel ha anunciado protección por hardware contra las vulnerabilidades Meltdown y Spectre, en dos nuevas series de procesadores Xeon e Intel Core de octava generación que se comercializarán en el segundo semestre de 2018.

El CEO de Intel, Brian Krzanich, prometió una solución permanente a nivel de silicio (hardware) para mitigar estas vulnerabilidades que tienen en vilo a la industria tecnológica y consumidores desde primeros de año. Una respuesta ante la certeza que estas vulnerabilidades no podrán ser solucionadas al 100% mediante parches de software, ni siquiera actuando en el firmware, en todos todos los procesadores Intel actuales.

Así las cosas, además de emitir parches para los procesadores comercializados durante los cinco últimos años, sexta, séptima y octava generación Core (arquitecturas Skylake, Kaby Lake y Coffee Lake) y los procesadores de cuarta y quinta generación Core, Haswell y Broadwell, Intel prometió el lanzamiento de nuevos chips.

Y van a llegar antes de lo previsto. Será en la nueva generación de procesadores escalables Intel Xeon (nombre en código Cascade Lake) y también en la octava generación de procesadores Intel Core para ordenadores personales. Intel ha rediseñado partes del procesador para incorporar nuevos niveles de protección mediante particionamiento que protegerán los procesadores de las Variantes 2 (Meltdown) y 3 (Spectre).

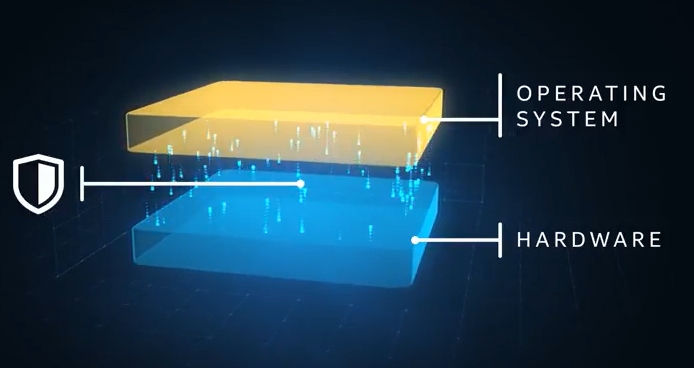

Intel explica este particionamiento como unos “muros protectores” adicionales entre las aplicaciones y los niveles de privilegios de los usuarios que crean un obstáculo para las personas malintencionadas.

En teoría estarán protegidos y sin sufrir la pérdida de rendimiento que sufren los micros actuales cuando se parchean vía software. Conviene matizar que los nuevos procesadores no estárán libres de la Variante 1 (Spectre) de estas vulnerabilidades, incluso con el nuevo hardware. Tendrán que ser parcheados con mitigaciones vía software.

Intel no ha anunciado cuando podrían estar disponibles procesadores completamente libres de estas vulnerabilidades, suponemos con siguientes arquitecturas. Tampoco la situación de todos los procesadores vendidos hasta ahora con estas vulnerabilidades, salvo la promesa de continuar actualizando su microcódigo y parcheos vía software.

-

GuíasHace 3 días

GuíasHace 3 días10 sitios web para descargar libros electrónicos gratuitos

-

NoticiasHace 7 días

NoticiasHace 7 díasOMEN Transcend 14, un ultraligero todoterreno con GeForce RTX 4070

-

A FondoHace 5 días

A FondoHace 5 díasNovedades VOD 16/24: ‘Rebel Moon’, la película que deja marcas

-

A FondoHace 6 días

A FondoHace 6 díasTelefónica cumple 100 años, repasamos su historia