Noticias

Un fallo en los AirTag de Apple permite ataques de «buen samaritano»

Si te encuentras un AirTag de Apple perdido, deberás tener sumo cuidado a la hora de manejarlo porque puede llegar con «premio» a modo de malware, según ha descubierto un investigador.

Los AirTag de Apple son pequeñas etiquetas inteligentes que ayudan a encontrar todos aquellos objetos a los que les hayamos perdido la pista. Si se configuran en «Modo Perdido», permite a cualquier persona que las encuentre escanearla con un teléfono móvil y descubrir el número de teléfono de su propietario. Suena bien, pero también se puede abusar de esta función para implementar ataques informáticos conocidos como del «buen samaritano» que redirijan al usuario a una página de phishing de iCloud o cualquier otro lugar malicioso.

AirTag de Apple y la seguridad

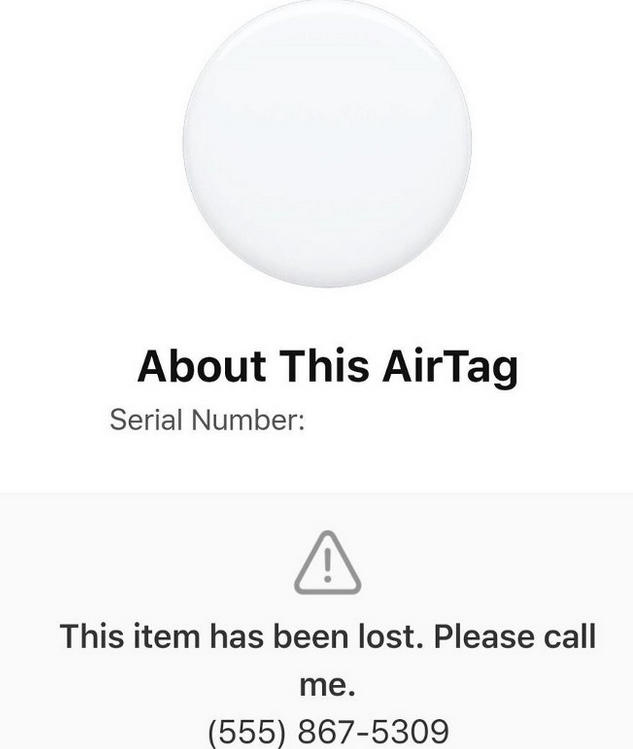

El «Modo Perdido» de AirTag permite a los usuarios alertar a Apple cuando falta una de estas etiquetas. Configurarla en este modo genera una URL única en https://found.apple.com y permite al usuario ingresar un mensaje personal y un número de teléfono de contacto. Cualquiera que lo encuentre y lo escanee con un iPhone (o terminal Android) verá inmediatamente esa URL única de Apple con el mensaje del propietario.

Cuando se escanea, un AirTag en modo perdido presentará un mensaje corto pidiendo al buscador que llame al propietario al número de teléfono especificado. Esta información aparece sin pedirle al buscador que inicie sesión o proporcione información personal. Pero es posible que el «buen samaritano» promedio no sepa esto. Eso es importante porque este modo actualmente no impide que un atacante inyecte código arbitrario en su campo de número de teléfono con las consecuencias que puedes imaginar.

La vulnerabilidad fue descubierta e informada a Apple por Bobby Rauch, un consultor de seguridad y probador de test de penetración con sede en Boston. Rauch ha explicado KrebsOnSecurity que este fallo hace que los dispositivos sean caballos de Troya físicos baratos y posiblemente muy efectivos.

“No puedo recordar otro caso en el que este tipo de pequeños dispositivos de seguimiento de nivel consumidor y con tan bajo coste pueda convertirse en un arma cibernética», explica el investigador.

Si crees que no es peligroso, se ha recordado cómo los espías israelitas introdujeron el gusano Stuxnet mediante un pendrive USB para fulminar las instalaciones de enriquecimiento nuclear de Irán hace una década. En 2008, un ciberataque descrito en ese momento como «la peor violación de las computadoras militares de EE. UU. de la historia», fue posible mediante una unidad flash USB que se dejó en el estacionamiento de una instalación del Departamento de Defensa de EE. UU.

A nivel práctico, imagina que encuentras una de estas AirTag hackeadas y la conectas a una red empresarial para «ver qué contiene»… Apple ha informado al investigador que está en proceso de corregir esta vulnerabilidad que debe requerir en cualquier caso restricciones adicionales sobre los datos que los usuarios podrán incluir en la configuración del número de teléfono en el Modo Perdido.

-

GuíasHace 23 horas

GuíasHace 23 horas10 sitios web para descargar libros electrónicos gratuitos

-

NoticiasHace 6 días

NoticiasHace 6 díasRequisitos de Ghost of Tsushima, llegará a PC el 16 de mayo con DLSS 3 y FSR 3

-

NoticiasHace 5 días

NoticiasHace 5 díasOMEN Transcend 14, un ultraligero todoterreno con GeForce RTX 4070

-

A FondoHace 6 días

A FondoHace 6 díasLas mejores alternativas a la Google Play Store para descargar apps Android