Apple ha publicado actualizaciones de seguridad para parchear tres vulnerabilidades de día cero que afectan a los móviles iPhone, ordenadores Mac y relojes inteligentes Watch. Según la firma...

Microsoft ha parcheado una vulnerabilidad crítica de Windows de ‘Día-0’ muy peligrosa, ya que estaba siendo explotada activamente para escalar privilegios e implementar cargas útiles del...

El FBI ha emitido una alerta de seguridad en el que advierte a los inversores que los ciberdelincuentes están explotando cada vez más las vulnerabilidades de...

Si te encuentras un AirTag de Apple perdido, deberás tener sumo cuidado a la hora de manejarlo porque puede llegar con «premio» a modo de malware,...

Dell ha publicado parches de seguridad para corregir cinco vulnerabilidades de alta gravedad encontradas por la firma SentinelLabs en el controlador para la actualización de la...

Intel entregó la semana pasada nuevo microcódigo para corregir vulnerabilidades de seguridad en sus procesadores relacionadas con el muestreo de datos de microarquitectura (MDS), similares en...

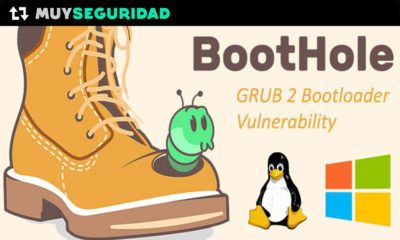

Un equipo de investigadores de ciberseguridad ha revelado detalles de una nueva vulnerabilidad de alto riesgo que afecta a miles de millones de dispositivos en todo...

Un nuevo fallo de seguridad en Thunderbolt ha sido reportado por el investigador de la Universidad Tecnológica de Eindhoven, Björn Ruytenberg. Y es de los gordos. Afecta...

Las vulnerabilidades de software son inherentes al propio desarrollo del código y hay abundancia de ellas semana a semana en todo tipo de productos y plataformas....

Las CPUs de AMD comercializadas desde 2011 a 2019 son vulnerables a dos nuevos ataques de canal lateral bautizados como Collide+Probe y Load+Reload, asegura un grupo...

Los disgustos de Intel con las vulnerabilidades apoyadas en la ejecución especulativa parece que no cesan. Tras la irrupción de Meltdown y Spectre hace dos años...

Microsoft ha publicado el conjunto de parches de seguridad mensual donde destaca una vulnerabilidad crítica en Windows 10, que también afecta a Windows Server 2016 y según...

Si estás utilizando Firefox como tu software de navegación web en sistemas Windows, Linux o Mac, debes actualizar inmediatamente a la última versión disponible en el sitio...

La semana pasada fue descubierta una vulnerabilidad en la versión de Google Chrome para el escritorio (Windows, Linux y Mac) que abre la puerta a la...

CERT-Bund ha alertado de una vulnerabilidad crítica en VLC. Aunque no se conoce por el momento malware que la explote, la Oficina Federal de Seguridad de la...

Tras lo ocurrido hace un par de meses, se ha descubierto una nueva vulnerabilidad habría dejado expuestos a los más de 300 millones de jugadores de la plataforma...

El investigador de seguridad Armin Razmjou descubrió recientemente una vulnerabilidad de alta gravedad (CVE-2019-12735) en Vim y Neovim que permite ejecutar comandos en el sistema operativo y tomar el control del equipo de...

Apple ha publicado actualizaciones de seguridad para mitigar las nuevas vulnerabilidades de procesadores Intel en Mac, pero, cuidado, la pérdida de rendimiento puede alcanzar hasta el 40%...

Intel ha publicado un aviso de seguridad que informa a los clientes de cuatro nuevas vulnerabilidades de canal lateral que podrían permitir ataques tipo Spectre. Como los descubiertos anteriormente,...

AMD ha informado que sus chips están libres de la nueva vulnerabilidad SPOILER que afecta a todas las generaciones de procesadores Intel. El descubrimiento de las...

Google ha publicado una nueva versión de su navegador web para corregir una vulnerabilidad crítica en Chrome que está siendo explotada en la Red. Se recomienda actualizar a...