Prácticos

Navega por la red Tor con Tor Browser Bundle

Hoy os presentamos una herramienta bastante sencilla de utilizar y que es muy útil para navegar de forma anónima por Internet, Tor Browser Bundle, una bifurcación (fork) de Mozilla Firefox al cual el proyecto Tor le ha añadido algunos extras con el fin de mejorar la privacidad y garantizar en lo máximo posible el anonimato.

¿Qué es Tor?

Tor son las iniciales de The Onion Router (no confundir por el dios nórdico, que también protagoniza un cómic de la Marvel) y se trata de un proyecto que suministra una serie de herramientas, aparte de contar con una red propia, con el fin de dar la posibilidad de acceder a Internet de forma anónima.

¿Cómo funciona Tor?

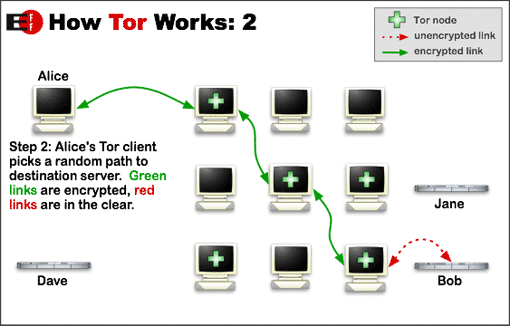

La red Tor enruta la información a través de un proceso llamado Onion Routing (enrutado cebolla), haciendo que los paquetes pasen entre varios nodos en vez de hacer una conexión directa entre el cliente y el servidor, cada nodo realiza un cifrado de los paquetes, dando como resultado un cifrado por capas, de ahí las constantes referencias a la cebolla, no es algo que se haya elegido al azar.

Cuando el receptor recibe lo paquetes del emisor, el penúltimo nodo descifra los paquetes para mostrarlos en su estado original. Con esto se consigue que no se sepa fácilmente (ya que Tor no es infalible) quiénes están detrás de la emisión los paquetes. Sin embargo esto tiene un precio, y es la velocidad de navegación, que es mucho más lenta en la red Tor.

¿Cómo instalar y usar Tor Browser Bundle?

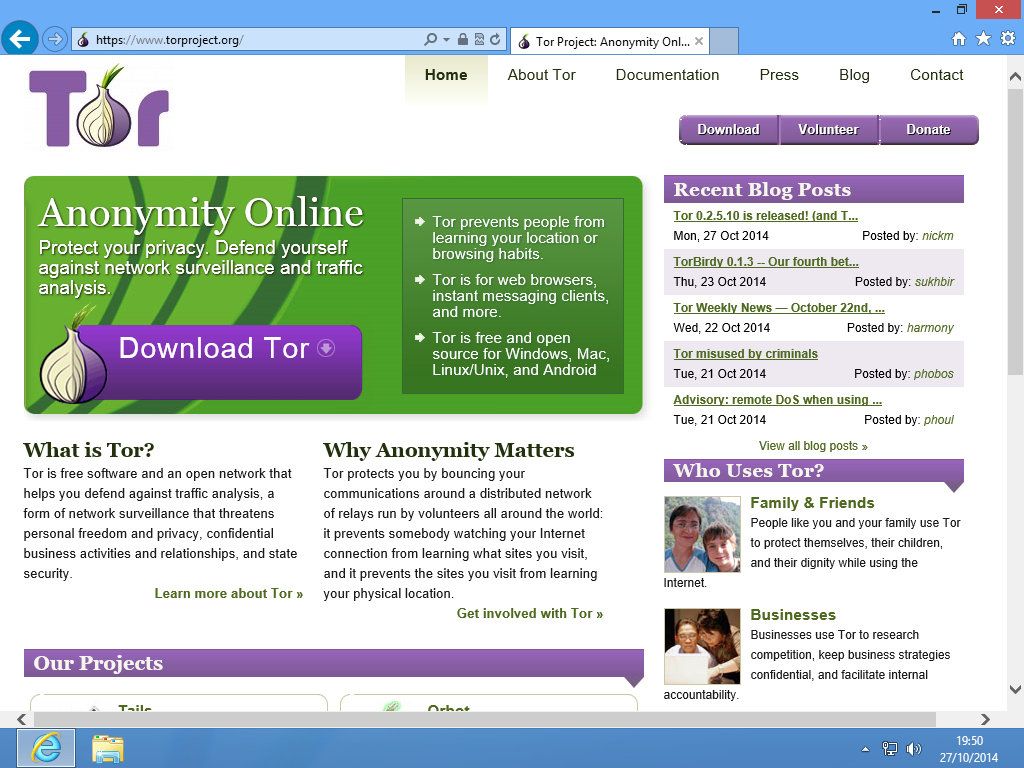

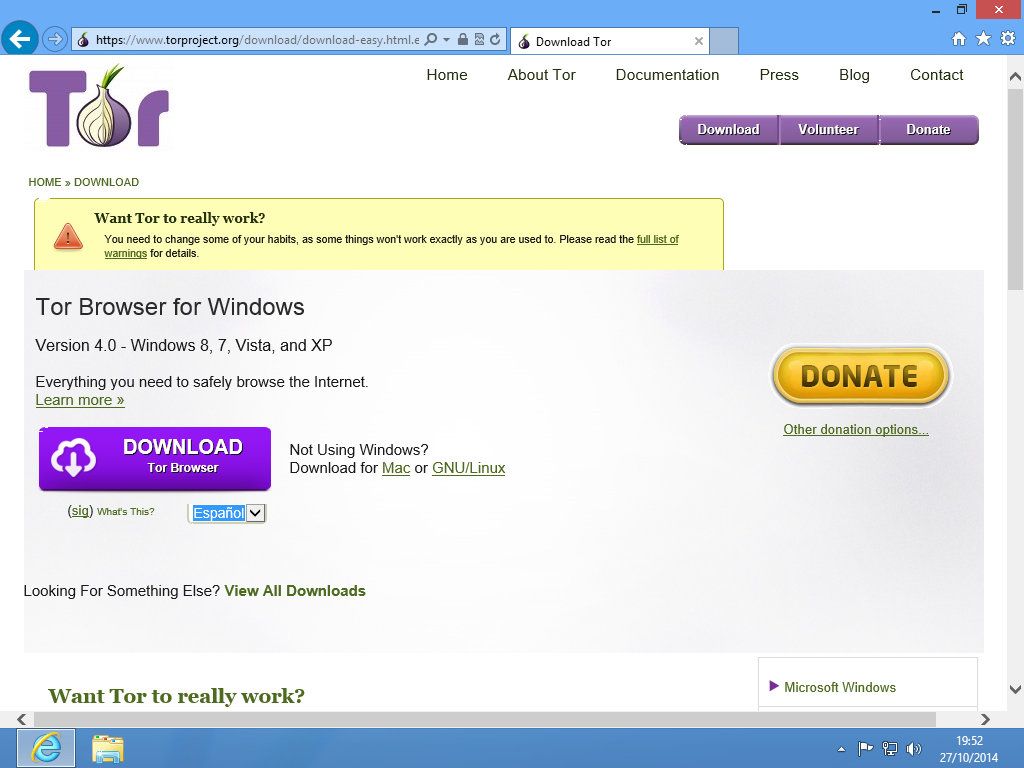

Navegar a través de la red Tor es bastante sencillo en estos días, solo hay que digirse a la web del proyecto y descargar Tor Browser Bundle, un fork de Mozilla Firefox que contiene todo lo necesario para navegar de forma anónima. Evidentemente hay que tener cuidado con el sistema operativo que estemos utilizando, así como con el idioma, que se puede seleccionar usando el desplegable que está justo debajo del botón para iniciar la descarga.

Por suerte Tor Browser Bundle está disponible para Windows, OS X (Mac), Linux tanto para 32 como 64 bits, así como sistemas BSD.

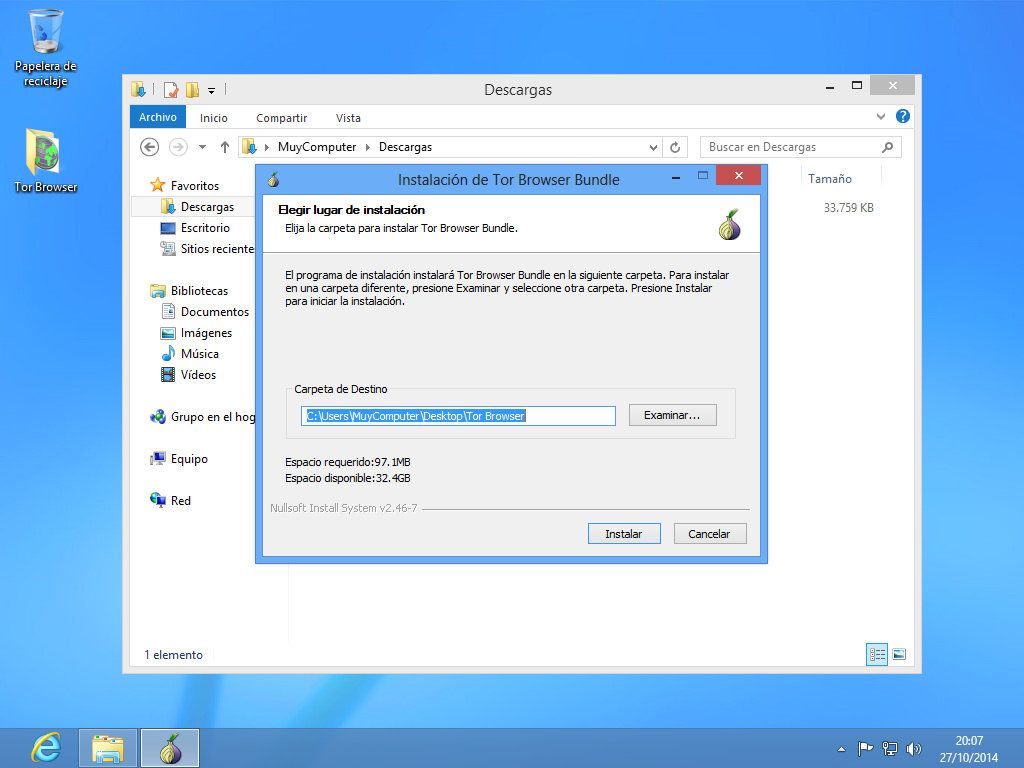

Una vez descargado solo queda instalarlo (descomprimirlo en Linux) y como se puede observar en Windows, Tor Browser Bundle en realidad lo único que hace es descomprimirse en el punto donde queramos (antes nos permite seleccionar el idioma), seleccionando por defecto en el escritorio, y no deja rastro en el sistema como aplicación instalada. Todo lo que se navegue y guarde con este navegador se queda en su propio directorio, ofreciendo al usuario una mayor capacidad de controlar los datos de navegación, aunque no hay que olvidar que los datos, aunque se borren, siempre dejan rastro en el disco duro al menos que se haga un formateo a bajo nivel.

Iniciar Tor Browser Bundle

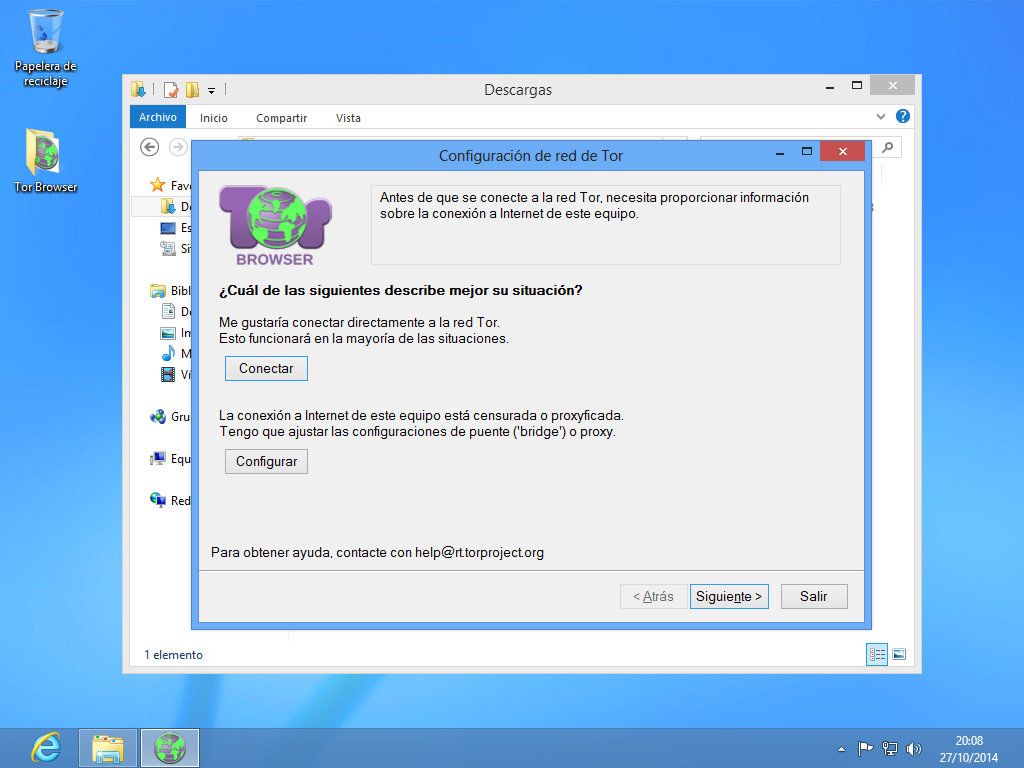

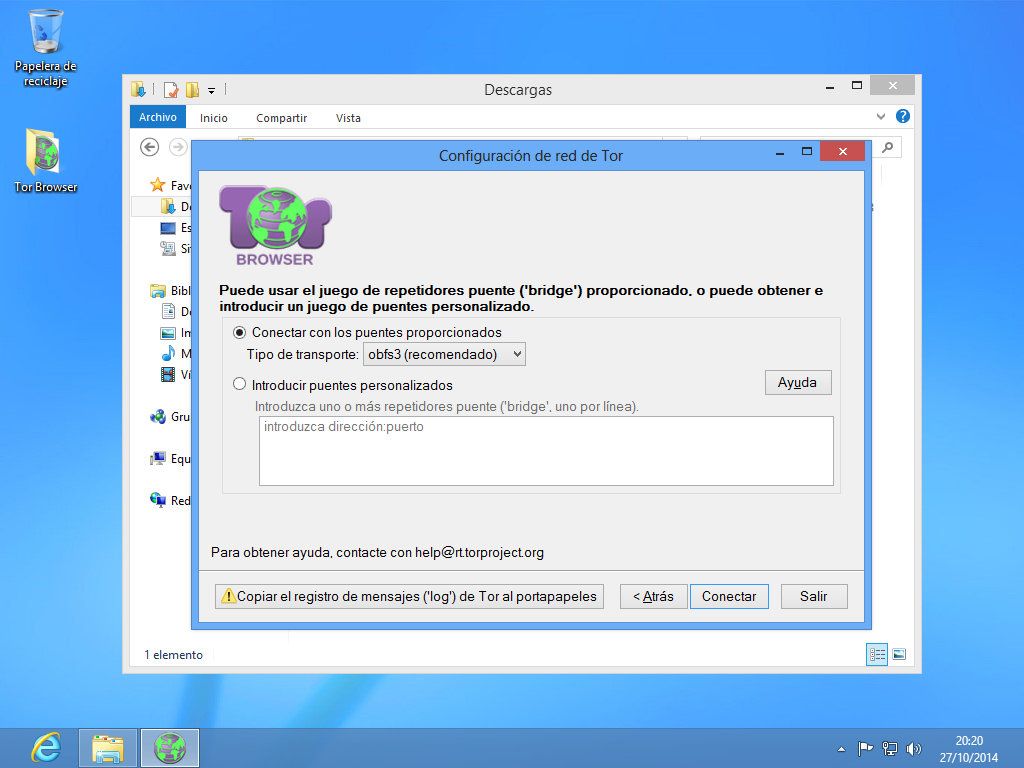

En el primer arranque se pedirá la manera en la que se quiere conectar a la red Tor, donde hay dos opciones.

Una ofrece una conexión directa a la red, que según la misma aplicación debería de funcionar, sin embargo puede resultar que nuestro ordenador está detrás de un proxy o bien nuestra ISP (proveedor de servicio de Internet) está bloqueando o limitando el acceso a la red Tor, así que el navegador proporciona un par de herramientas bastante sencillas de usar (aunque hay que saber) para poder sortear las barreras que se pueden presentar.

Una vez Tor Browser Bundle haya conseguido conectarse se nos abrirá el navegador y como se puede observar, su apariencia no es más que la de un Firefox “tuneado” con algunos complementos, como Torbutton y NoScript.

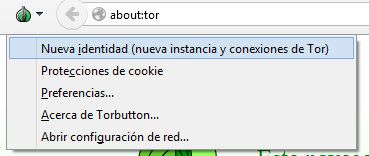

Torbutton

TorButton fue un complemento para Mozilla Firefox, que ya ha dejado de distribuirse libremente en sus versiones más recientes.

No es complicado de manejar, así que nombraremos de forma básica sus posibilidades:

- Nueva identidad (nueva instancia y conexiones de Tor): Asigna una nueva IP al azar en la red Tor.

- Protecciones de cookie: Permite manejar la protección de las cookies.

- Preferencias: Permite acceder a las preferencias de Torbutton, desde ahí se puede configurar un proxy personalizado, el comportamiento del complemento, activar o desactivar la navegación privada y restringir las cookies y los complementos como Flash.

- Aceca de Torbutton: Da información sobre la versión de Torbutton en uso.

- Abrir configuración de red: Permite modificar la forma en la que estamos conectados a la red Tor.

NoScript

NoScript es un complemento para navegadores basados en tecnología Mozilla que permite bloquear scripts y plugins de diversas tecnologías, como JavaScript, Java, Flash o Silverlight, pudiendo bloquear todo en toda la navegación o bien permitiendo su ejecución en las web que elijamos, que se añadirán a una lista blanca. Mientras que JavaScript se puede bloquear directamente desde el complemento, para el resto de tecnologías hay que ir a la pestaña “Objetos incrustados” en la configuración.

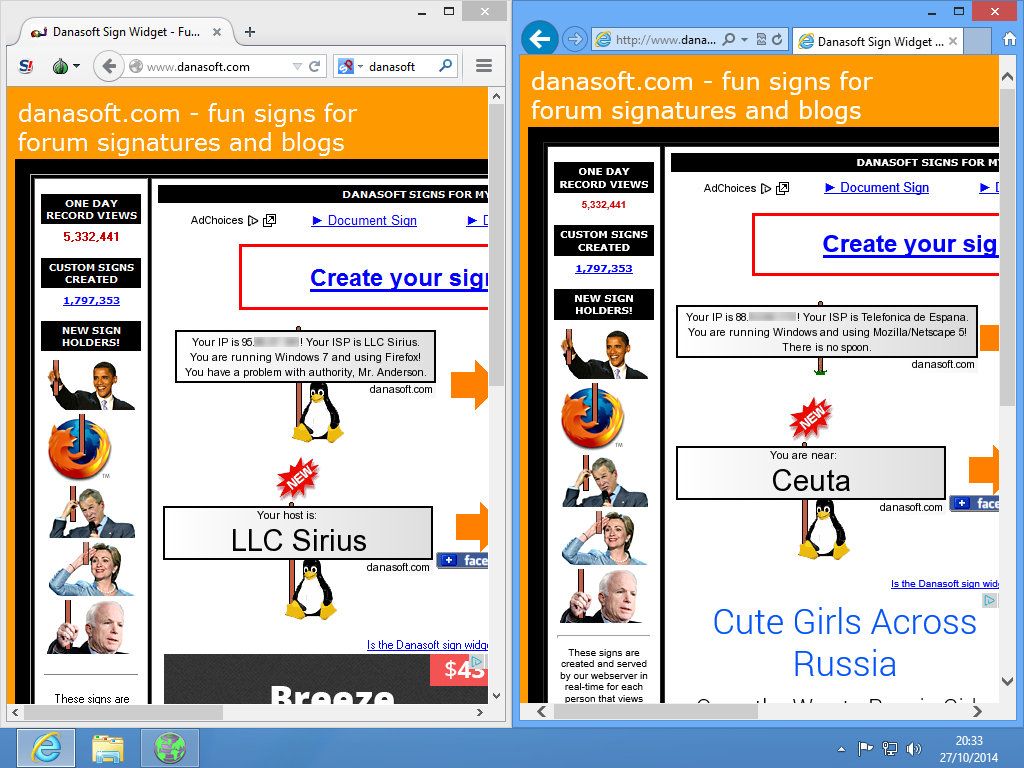

¿Cómo saber si estoy conectado a la red Tor?

Comprobar si Tor Browser Bundle está conectado a la red Tor es bien sencillo, solo hay que abrir otro navegador que estemos seguro que no lo esté, en este caso Internet Explorer, y dirigirse a la web Danasoft, que menciona la IP pública del router, el sistema operativo del ordenador, el navegador, su ISP y su ubicación aproximada.

Conclusión

Con esto el cualquier usuario ya puede navegar a través de la red Tor. En el próximo número hablaremos de Vidalia, la interfaz gráfica para conectarse a la red Tor y que es más flexible, ya que permite la utilización de un navegador alternativo o bien conectar otro software.

Imagen | Electronic Frontier Foundation

-

GuíasHace 3 días

GuíasHace 3 días10 sitios web para descargar libros electrónicos gratuitos

-

NoticiasHace 7 días

NoticiasHace 7 díasOMEN Transcend 14, un ultraligero todoterreno con GeForce RTX 4070

-

A FondoHace 5 días

A FondoHace 5 díasNovedades VOD 16/24: ‘Rebel Moon’, la película que deja marcas

-

A FondoHace 6 días

A FondoHace 6 díasTelefónica cumple 100 años, repasamos su historia