Noticias

Un hacker encuentra la manera de robar las credenciales de Windows 365

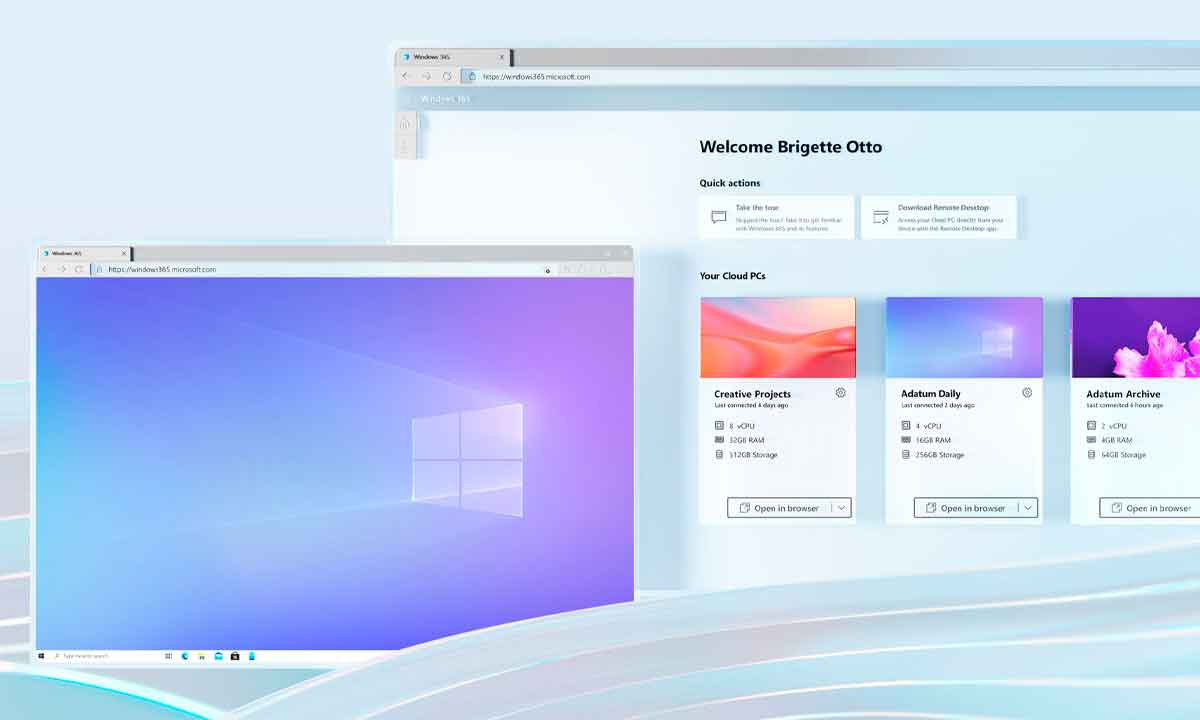

Microsoft promociona Windows 365, su solución de PC en la nube, como mucho más seguro que ejecutar software directamente en tu PC, pero nada es infalible y un hacker ha encontrado una manera de robar las credenciales de nombre de usuario y contraseña del servicio.

Windows 365 es la respuesta de Microsoft a los analistas que han estado esperando que la compañía ofreciera una verdadera experiencia virtualizada de ordenadores personales con Windows. Un «PC en la nube» que permitirá a los clientes acceso a un entorno completo de Windows desde cualquier dispositivo y sistema operativo a través de un navegador web.

Este servicio es sumamente interesante para empresas para las que se ha creado de manera exclusiva (si bien no sería descartable alguna opción de consumo en el futuro como ha terminado sucediendo con Microsoft 365) y está conectado con el resto de oferta de servicios en la nube de Microsoft usando el potencial de Azure. Microsoft lo ofreció en fase de prueba y, bueno, la promoción «murió de éxito» ante la avalancha de peticiones para acceder gratuitamente a un servicio que no será económico.

Las credenciales de Windows 365

El investigador de seguridad Benjamin Delpy, creador del proyecto de ciberseguridad de código abierto Mimikatz, que permite probar vulnerabilidades de robo de credenciales y suplantación de identidad. ha descubierto una manera de volcar las credenciales de Microsoft Azure en texto plano sin cifrar de un usuario de este servicio. La herramienta es muy potente y aunque se creó para pruebas por investigadores, también la usan los «malos» como otras herramientas de hacking.

Delpy fue uno de los afortunados que consiguieron acceder a la prueba gratuita del servicio y parece que ha aprovechado bien el tiempo usando Mimikatz y una vulnerabilidad que descubrió en mayo de 2021 que le permite volcar las credenciales de texto sin formato para los usuarios conectados a un Terminal Server. Si bien las credenciales de Terminal Server de un usuario se cifran cuando se almacenan en la memoria, Delpy dice que puso engañar al proceso de Terminal Service para que las descifrara por él.

Would you like to try to dump your #Windows365 Azure passwords in the Web Interface too?

A new #mimikatz 🥝release is here to test!

(Remote Desktop client still work, of course!)cc: @awakecoding @RyMangan pic.twitter.com/hdRvVT9BtG

— 🥝 Benjamin Delpy (@gentilkiwi) August 7, 2021

Hay que concretar que el investigador era el administrador y ya conocía las credenciales de su cuenta de Azure. En ese escenario, el hack no parece gran cosa, pero su utilidad por los ciberdelincuentes es posible y pone un ejemplo de uso.

Supongamos que un correo electrónico de phishing con un archivo adjunto malicioso se cuela en un PC con Windows 365. Una vez habilitadas las macros maliciosas en el documento, se puede instalar un programa de acceso remoto para que un delincuente pueda acceder al servicio. A partir de ahí, es trivial obtener privilegios administrativos utilizando cualquier vulnerabilidad (como la última y peligrosa PrintNightmare) y luego volcar las credenciales de Windows 365 en texto sin cifrar mediante mimikatz.

Es seguro que Microsoft reforzará al máximo la seguridad de un servicio como Windows 365 añadiendo funciones para mejorar la autenticación de acceso con doble autenticación 2FA, tarjetas inteligentes, Windows Hello o el Remote Credential Guard de Windows Defender para protegerse contra este método que no es sencillo de ejecutar, pero es posible. Que sepamos, por el momento estas funciones de seguridad ampliadas no están disponibles en Windows 365. El simple uso de nombre y contraseña es inseguro por defecto en cualquier servicio.

-

NoticiasHace 2 días

NoticiasHace 2 díasRequisitos de Ghost of Tsushima, llegará a PC el 16 de mayo con DLSS 3 y FSR 3

-

A FondoHace 4 días

A FondoHace 4 díasFin de ADSL, ¿qué alternativas tienes?

-

A FondoHace 6 días

A FondoHace 6 díasNovedades VOD 15/24: ‘Fallout’, pulgares arriba

-

NoticiasHace 7 días

NoticiasHace 7 díasCelebra la primavera con una licencia 100% original de Windows 11, por solo 20,1 € en Supercdk