Noticias

¿Podremos sobrevivir a Meltdown y Spectre sin cambiar el procesador? Más test de rendimiento

Meltdown y Spectre son el «regalito de reyes» que a modo de vulnerabilidades críticas en procesadores nos tenía preparado este 2018. Mientras que en estas fechas la celebración del CES 2018 tendría que ser la gran noticia tecnológica de la semana, las informaciones sobre este fallo de seguridad ocupa y preocupa completamente y por igual en todo el planeta.

Aunque estas vulnerabilidades en procesadores, que potencialmente pueden disminuir la seguridad de aplicaciones y sistemas, eran conocidas desde hace meses en ámbitos de seguridad y los principales afectados estaban trabajando con fabricantes y proveedores en una solución global con actualizaciones de software y firmware, la llegada de distintas informaciones sobre su parcheo e impacto en el rendimiento ha hecho saltar todas las alarmas.

No es para menos porque pueden afectar a la seguridad (y al rendimiento) de centenares de millones de dispositivos electrónicos de varios proveedores de chips y sistemas operativos. Y no solo ordenadores personales. Si Meltdown parece afectar únicamente a procesadores Intel (se estudia el resto de proveedores), Spectre afecta también a AMD y ARM, por lo que varios medios extienden la problemática a móviles inteligentes, consolas de videojuegos y otros dispositivos.

Hasta la fecha no se conocen exploits externos que aprovechen estas vulnerabilidades y los proveedores de sistemas operativos, fabricantes de equipos y proveedores de Cloud están preparando actualizaciones o ya las han publicado con el fin de mitigar los ataques bajo Meltdown. Aunque Spectre aún no tiene solución pública parece que un parche está en camino y los aspectos de seguridad pueden ser controlados, que no resueltos.

Nuestros compañeros de MuyComputerPro han publicado un gran especial con «Preguntas y respuestas sobre Meltdown y Spectre» y en MuySeguridad tienes otros artículos especiales de carácter técnico sobre el particular que te recomendamos visitar. En esta entrada queríamos ir más allá de la seguridad porque debemos hacernos a la idea que mitigar estas vulnerabilidades tendrán impacto en el rendimiento de los procesadores afectados. El cuánto es lo que se desconoce.

¿Cómo afectará Meltdown y Spectre al rendimiento – Quién tendrá que reemplazar CPUs?

Para entender el problema de rendimiento debemos comprender cual es la solución vía software que están proporcionando los proveedores para mitigar los ataques bajo estas vulnerabilidades y que tienen que ver con la propia arquitectura de los chips. Los procesadores no separan por completo los procesos clave que tienen acceso al kernel del sistema operativo de aquellos con privilegios bajos y de poca confianza (como los de muchas aplicaciones), por lo que un atacante podría aprovechar esta función para que el procesador le anticipe datos que no debería gracias a la ejecución especulativa y conseguir cualquier dato del equipo en cuestión.

De ahí que solucionar esta vulnerabilidad vía software (al menos para Meltdown) implicará necesariamente separar los procesos del usuario de la memoria del kernel y con ello variar el funcionamiento del procesador, que en el caso de Intel (y también los de otros fabricantes compatibles) gana rendimiento precisamente con un tipo de técnicas de elevación de privilegios que en las últimas horas ha sido duramente criticadas por el creador de Linux, Linus Torvalds. Para lo que nos ocupa y en definitiva, mitigar estas vulnerabilidades terminará afectando en mayor o menor grado al rendimiento.

Y eso si se consiguen superar porque el CERT (Computer Emergency Response Team), el centro de respuesta a incidentes de seguridad en tecnologías de la información y referente absoluto en ciberseguridad, ha emitido unas declaraciones sobre el particular que han debido hacer saltar las alarmas en todo el planeta:

“Debido al hecho de que la vulnerabilidad existe en la arquitectura de la CPU en lugar de el software, los parches no pueden abordarla plenamente en todos los casos. Para eliminar la vulnerabilidad por completo, será necesario reemplazar la CPU afectada“

Intel negó ayer que se tratara de un “error” o un “defecto” de diseño en sus chips, extendió la problemática a otros proveedores de chips y relativizó la pérdida de rendimiento. Hoy ha publicado una página web con “preguntas frecuentes” relativas a estas incidencias de seguridad en el que reconoce abiertamente que el rendimiento se verá afectado aunque dependerá de la plataforma y equipos: “El rendimiento en algunas cargas de trabajo o puntos de referencia puede verse afectado y pueden variar dependiendo de la configuración del microprocesador y la plataforma (hardware y software). Mientras que algunas cargas de trabajo especializadas pueden observar un impacto notable en el rendimiento, para la mayoría de usuarios cualquier impacto será modesto”

¿Cuánto es modesto? Ayer vimos alguna comparativa de juegos con Windows parcheado que ya nos ofreció un acercamiento aunque faltan test más completos como el que te ofrecemos al final. El mismo CERT confirma la noticia original de The Register y habla de una pérdida de rendimiento de hasta el 30%, lo que sería una auténtica barbaridad y obligaría a reemplazar el procesador en algunos casos de uso.

No te asustes. No creemos que este escenario se concrete en escritorios informáticos de consumo y menos en juegos donde las GPUs llevan casi todo el peso. Pensamos más bien en ámbitos profesionales y corporativos, workstation y servidores de centros de datos con cargas intensivas de trabajo donde la situación puede ser crítica. Usuarios del AWS EC2 explican que sus servidores se han ralentizado tras el parcheo del sistema y las críticas se acumulan, si bien Amazon oficialmente no observa una pérdida de rendimiento significativo. Mitigar los ataques bajo Meltdown (ya veremos con Spectre) es factible y está en camino, pero se desconoce si su resolución puede ser igual de impactante en algunos ámbitos.

Test de rendimiento Windows 10 con el parche de emergencia

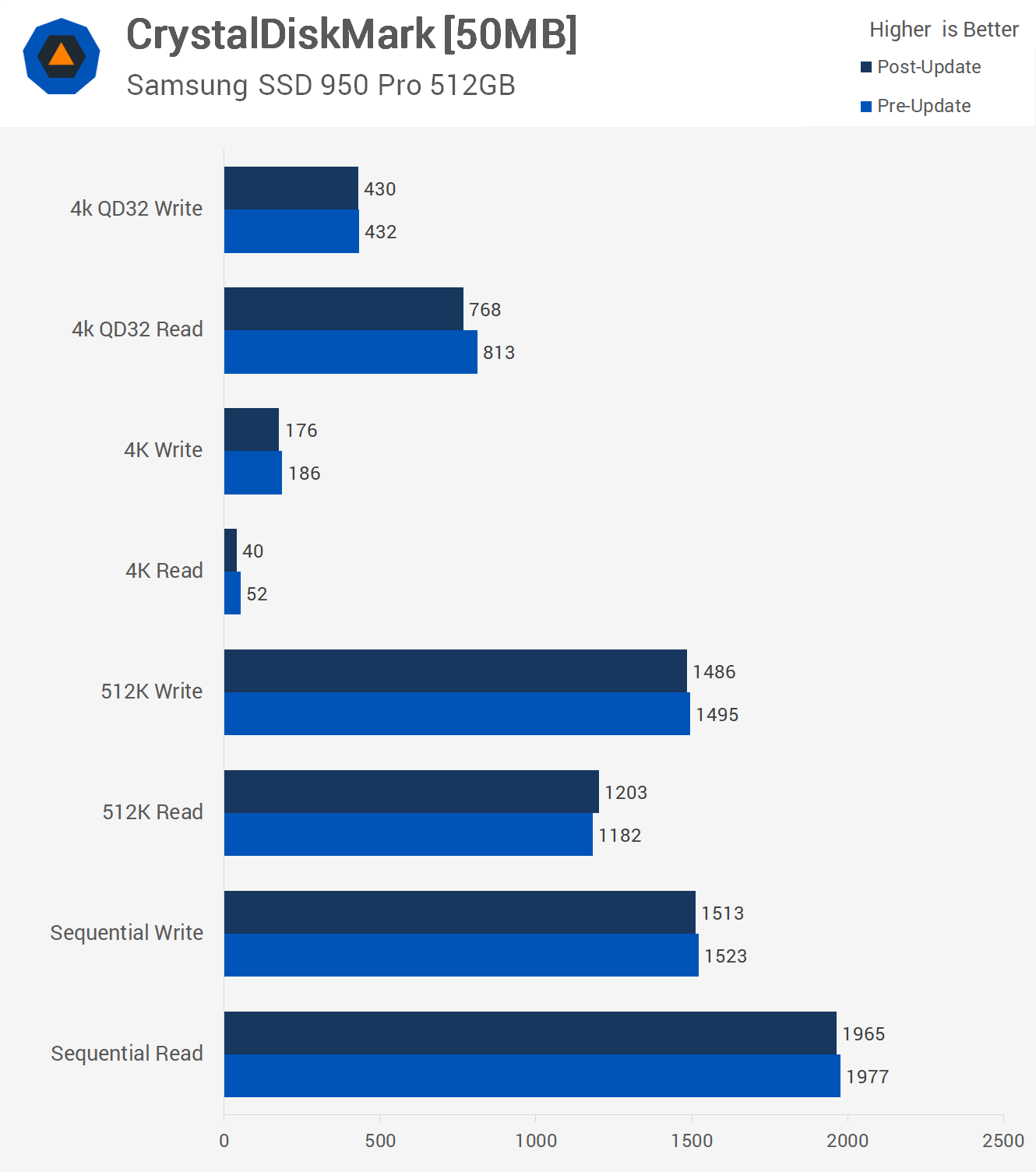

Techspot ha publicado una batería de pruebas sobre un Windows 10 actualizado con el parche de emergencia publicado por Microsoft para mitigar la vulnerabilidad Meltdown en un equipo con un Core i7-8700K de Intel.

Los resultados son diversos aunque -en general y con este procesador, uno de los más potentes en consumo- las conclusiones del medio no son tan negativas como el «hasta 30% comentado» y destacan que «un usuario común tiene poco de qué preocuparse en términos de rendimiento, en especial, los jugadores».

Eso sí, hay algunos test donde la pérdida de rendimiento es notable. Por ejemplo, el 23% de pérdida que se observa en lectura de archivos en el benchmark CrystalDiskMark. La reducción en el rendimiento de lectura de 4K para las unidades NVMe de alta velocidad puede ser una preocupación porque la pérdida de rendimiento es apreciable.

En otras pruebas con archivos con el ATTO Disk Benchmarl, el impacto es mínimo. Lo mismo que en renderizado 3D con el Cinebench R15 donde la puntuación baja un 2%. Con herramientas que evalúan el rendimiento en escenarios de productividad, Veracrypt, Excel y 7-Zip, los puntos de referencia fueron prácticamente idénticos con parche que sin él.

En juegos, Ashes of the Singularity fue incluso más rápido, mientras que otros como Battlefield I y Assassins Creed se mantuvieron sin cambios. En resumen, la pérdida de rendimiento existe aunque para un usuario de consumo y en general, el impacto es mínimo y seguramente pueda ser remitido casi por completo con nuevas actualizaciones. En escenarios como máquinas de trabajo y servidores la situación puede cambiar bastante de forma negativa. Ya actualizamos. Puedes revisar los resultados de los test y gráficas en la página de Techspot.

-

A FondoHace 14 horas

A FondoHace 14 horasDoble SIM: Cómo funciona y por qué es tan útil en algunos campos de uso

-

A FondoHace 18 horas

A FondoHace 18 horasÚltima semana de los Días Naranjas en PcComponentes ¡Aprovecha las ofertas!

-

A FondoHace 6 días

A FondoHace 6 díasZilog finaliza la producción de los Z80, un chip mítico

-

A FondoHace 5 días

A FondoHace 5 díasLos avisos de Microsoft frente al final del ciclo de vida de Windows