Aunque son muy conocidos en el ámbito de la seguridad, los Google Dorks, que también se suelen denominar Google Dorking y Google Hacking, son algo bastante...

Adelantarse a los acontecimientos suele ser una buena estrategia en cualquier ámbito de la vida. También en ciberseguridad. Hoy te vamos a presentar las mejores herramientas...

Pwn2Own Toronto 2023 es la nueva edición del concurso de hacking más importante del mundo. Organizado por la Zero Day Initiative (ZDI) de Trend Micro, se ha...

Pwn2Own 2023 ha sido la nueva edición del concurso de hacking más importante del mundo. Se celebra anualmente en Vancouver y su objetivo es el mismo...

El listado de contraseñas más usadas de 2022 que acaba de publicar Nordpass confirma que la mayoría de usuarios seguimos incumpliendo las normas básicas para su...

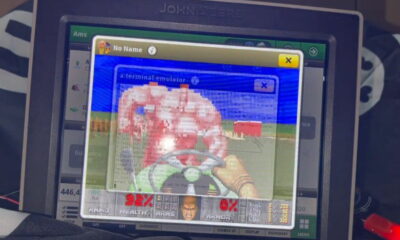

Un investigador de seguridad australiano ha logrado ejecutar Doom en un tractor John Deere. La demostración se ha realizado en la conferencia hacking DEFCON 30 y...

Confieso que llevo un par de semanas deseando poder escribir esta noticia, buscando información sobre su razón de ser. Y no ha sido una larga espera,...

Odyssey Team, un grupo bien conocido en la comunidad de hacking por anteriores desarrollos, ha anunciado el primer jailbreak para iOS 15, el último sistema operativo...

Pwn2Own 2022 ha sido la nueva edición del concurso de hacking más importante del planeta. El evento se celebra anualmente y su objetivo es encontrar vulnerabilidades...

Hace apenas unos días hablábamos del impacto que el software de espionaje Pegasus había tenido dentro del entorno político de algunos partidos de Cataluña, pero parece...

Tras haber logrado superar la friolera de más de 12 millones de copias distribuidas en sus primeros días, no cabe duda de que Elden Ring es...

Gary Bowser, ciudadano canadiense de 52 años y líder del grupo de hackers Team Xecuter (no confundir con Doug Bowser, actual presidente de Nintendo of America) acaba...

Después de sus grandes hitos frente a las medidas de seguridad de la Nintendo Switch, o las anteriores consolas de Sony PS3 y PS4, el conocido...

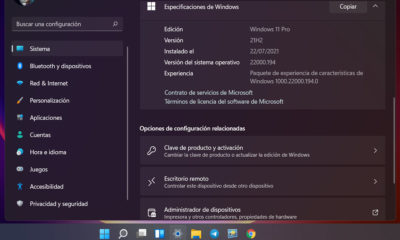

Hace muchas semanas que dijimos que la instalación de Windows 11 sería posible en cualquier equipo, aún cuando Microsoft no se hiciera responsable ni soportara con...

Un equipo de desarrolladores ha publicado un método para desbloquear el cargador de arranque del streamer de Google y conseguir instalar sistemas operativos distintos al oficial...

La situación de la ciberseguridad mundial no pasa por su mejor época y amenaza a toda la industria tecnológica. La ciberguerra fría de la que hablan...

Pwn2Own 2021 ha sido la nueva edición del concurso de hacking más importante del mundo. Se celebra anualmente y un año más ha otorgado grandes premios ya que...

La Agencia Europea de Medicamentos (conocida por sus siglas EMA), organismo descentralizado responsable de revisar y aprobar cualquier medicamento nuevo introducido en la Unión Europea, ha...

Tras los recientes escándalos de Garmin y Canon, parece que la nueva compañía en ser atacada por los hackers ha sido Intel. Y es que actualmente...

Hace casi un año ya, durante el pasado mes de agosto, Apple anunció que estaba creando un iPhone especial para los investigadores de seguridad de élite...

Cuando hablamos de las profesiones del futuro, sin duda todo el mundo piensa en las nuevas tecnologías y en los servicios informáticos. Sin embargo, los rápidos...