Noticias

Twitter, memes, y cómo se comunica el malware

De la carta a los correos electrónicos, y más tarde, a la mensajería instantánea y las redes sociales. Hoy en día nuestra manera de comunicarnos ha evolucionado hasta incluir todo tipo de sustitutos, desde mensajes de voz, emoticonos, hasta la creación de imágenes, los tan conocidos Memes. Sin embargo, muchas veces los mensajes escritos en estas imágenes no son lo único que estas transmiten.

Y es que los ciberdelincuentes también han evolucionado. Desde hace ya un tiempo, se está haciendo uso de la esteganografía, una técnica de comunicación encubierta, propia de servicios de inteligencia o espionaje, que se basa en ocultar mensajes dentro de un canal en el que no se espera un mensaje.

Un ejemplo más entendible sería el de ocultar una palabra o mensajes dentro de una noticia, utilizado por la prófuga abuela de los Simpsons; o los múltiples cifrados utilizados en la Segunda Guerra Mundial, como el «micropunto», que reducía un mensaje al tamaño de un punto de mecanografía, o las «inofensivas» postales encriptadas por Enigma.

De esta manera, lo que para nosotros y algunos sistemas de seguridad parece un simple meme, en realidad podría estar siendo utilizado como una vía de comunicación para los malware.

No obstante, que no cunda el pánico: tal y como os decimos, se trata de una herramienta de comunicación, por lo que estas imágenes no contienen ni propagan ningún virus en sí, ni significa que Twitter contenga ni te pueda infectar con estos malware.

El verdadero motivo de la utilización de Twitter reside en el hecho de que es un servicio web que conecta a millones de usuarios, e incluso en muchos casos, las empresas no suelen prohibir su acceso al tratarse muchas veces de una herramienta para ellos.

Cómo funciona este malware

Actualmente tanto la cuenta como las imágenes han sido ya retirados de Twitter, y se ha alertado del troyano utilizado para tratar de evitar réplicas.

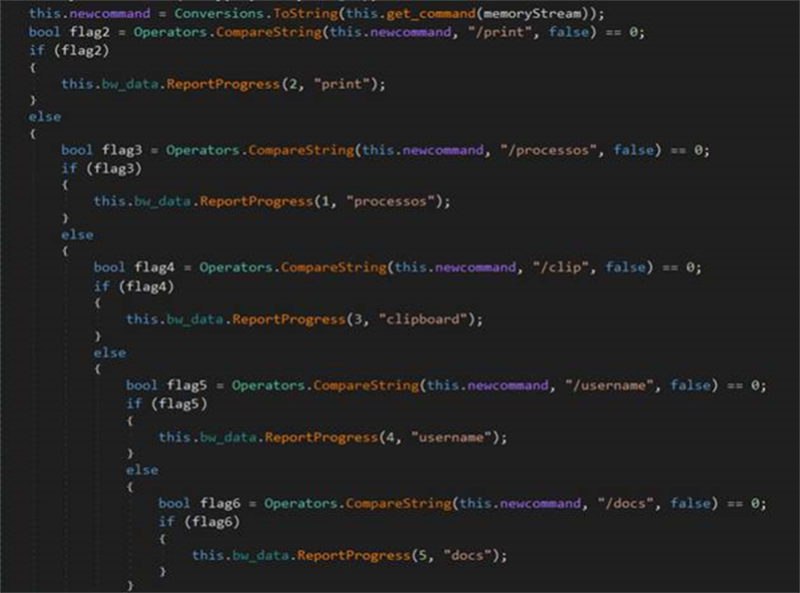

Este sistema se utiliza para ocultar una carga útil maliciosa dentro de una imagen y así evadir soluciones de seguridad. Tal y como explican en la web TrendMicro, los autores de malware se servirían de memes publicados a través de una cuenta en la red social para comunicarse con sus programas en otros equipos infectados.

Los memes contienen un comando incrustado que el malware analiza después de que se descarga desde la cuenta de Twitter maliciosa en la máquina de la víctima, actuando como un servicio de C&C (servidores de mando y control) para el malware ya colocado.

De nuevo señalar que el malware no se descargó de Twitter, aunque se desconoce el método específico utilizado por el que se entregó a sus víctimas.

Esta nueva amenaza, detectada como TROJAN.MSIL.BERBOMTHUM.AA, se aprovechaba de un servicio legítimo, una popular plataforma de redes sociales, y no se puede quitar a menos que la cuenta de Twitter maliciosa sea deshabilitada.

Oculto dentro de los memes mencionados anteriormente está el comando «/print«, que permite al malware tomar capturas de pantalla de la máquina infectada. Estas capturas se envían después a un servidor de C&C cuya dirección se obtiene a través de una URL codificada.

Una vez que el malware se haya ejecutado en una máquina infectada, podrá descargar los memes maliciosos de la cuenta de Twitter a la máquina de la víctima, y aplicar así los comando ocultos en estos.

A continuación, obtiene la información del servidor de control, y envía la información recopilada o la salida del comando al atacante. Esta URL apunta a una dirección IP interna o privada, que posiblemente sea un marcador de posición temporal utilizado por los atacantes.

El malware luego analiza el contenido de la cuenta maliciosa de Twitter y comienza a buscar un archivo de imagen usando el patrón: “<img src = \” (. *?): Thumb \ ”width = \”. *? \ ”Height = \ «. *? \» /> ”.

Los comandos incorporados indican al malware que realice varias operaciones en la máquina infectada, como capturar capturas de pantalla, o recopilar información del sistema entre otras. Una vez que el malware descarga la imagen, intenta extraer el comando que comienza con el carácter «/», pudiendo así hacer uso de las siguientes funciones:

- /print: Realizar capturas de pantalla.

- /processos: Recuperar listas de procesos en ejecución.

- /clip: Capturar contenido del portapapeles.

- /username: Recuperar nombres de usuario de la máquina infectada.

- /docs: Recuperar los nombres de archivo de una ruta predefinida.

-

GuíasHace 5 días

GuíasHace 5 días10 sitios web para descargar libros electrónicos gratuitos

-

A FondoHace 7 días

A FondoHace 7 díasNovedades VOD 16/24: ‘Rebel Moon’, la película que deja marcas

-

A FondoHace 3 días

A FondoHace 3 díasZilog finaliza la producción de los Z80, un chip mítico

-

A FondoHace 16 horas

A FondoHace 16 horasEmpiezan los Días Naranjas en PcComponentes, no te pierdas las mejores ofertas