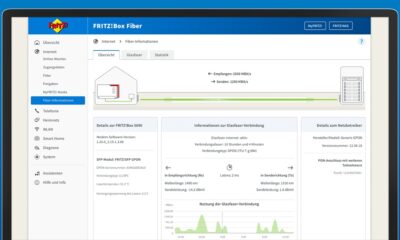

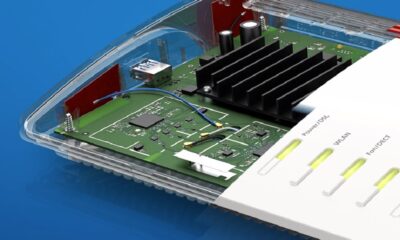

La compra de un router alternativo o adicional a los que instalan las operadoras es obligatorio para el usuario que quiera mejorar su red local, disfrutar...

Si tu PC carga lentamente las páginas web o o incluso no responden, intenta probar con los mejores DNS disponibles en tu localización geográfica. Traducido al...

Tan cierto es que 6G es el futuro de las telecomunicaciones inalámbricas, como que todavía tendremos que esperar unos cuantos años para empezar a disfrutar de...

La doble SIM es una función interesante para el usuario o profesional que necesite usar dos números telefónicos móviles distintos en un solo dispositivo. En lugar...

Como recordábamos hace unos días, la ADSL en España tiene los días contados y, es más, te basta con los dedos de una mano para seguir...

Los servicios de VPN han cobrado enorme popularidad en los últimos tiempos, y desde luego no faltan razones para ello, aunque en bastantes ocasiones se vean...

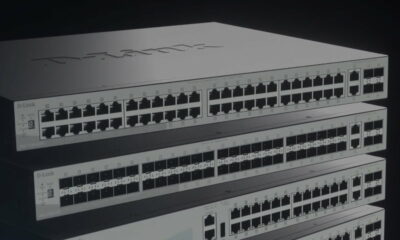

Los switches son un elemento esencial para dirigir el tráfico de datos en redes informáticas y en empresas aportan funciones adicionales a las que conocemos de...

Las contraseñas seguras se han convertido en una parte importante de nuestra vida digital, aunque por desgracia no todo el mundo es realmente consciente del papel...

Las redes BitTorrent están viviendo una nueva juventud después de unos años de bajada de tráfico. Mucho tiene que ver la estrategia de los grandes servicios...

En este artículo vamos a repasar diez conceptos básicos de redes que os ayudarán a ampliar vuestros conocimientos en esta materia, y que sin duda os...

MSI Herald BE NCM865 es una tarjeta de red para ordenadores de sobremesa que ofrece compatibilidad para las normas inalámbricas más avanzadas: Wi-Fi 7 y Bluetooth...

Es una de las preguntas que más dudas sigue generando todavía a día de hoy, y eso que también es una de las más antiguas. Si...

Japón y Corea del Sur son algunos de los países que ya han puesto en el horizonte las redes 6G. Aunque al 5G le quedan muchos...

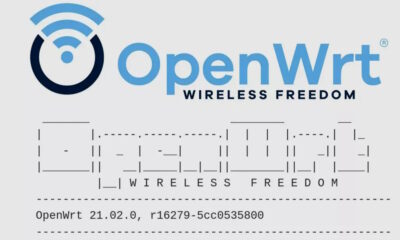

OpenWrt One es una propuesta que los desarrolladores de OpenWrt ha lanzado a la comunidad. Pendiente de la votación formal de los usuarios, se trata de...

Seguro que has escuchado hablar de él en más de una ocasión, pero es probable que todavía no tengas claro qué es el SSID. Se trata...

D-Link ha anunciado el lanzamiento del nuevo router D-Link M30 AQUILA PRO AI. Un dispositivo que destaca por un diseño que no pasará desapercibido, tecnologías de...

Las especificaciones finales de Wi-Fi 7 se publicarán en el primer trimestre de 2024, según anuncia el grupo industrial Wi-Fi Alliance. La nueva norma inalámbrica promete...

DNS es un importante protocolo de Internet utilizado por computadoras, servicios o cualquier recurso conectado a redes. Cada operadora de telecomunicaciones tiene los suyos propios y...

Por sorprendente que pueda parecer, es posible encontrar muchas redes corporativas en las que se pone mucho cuidado para elegir otros componentes, descuidando sin embargo la...

Adelantarse a los acontecimientos suele ser una buena estrategia en cualquier ámbito de la vida. También en ciberseguridad. Hoy te vamos a presentar las mejores herramientas...

La elección del mejor switch es una decisión fundamental para mejorar la el rendimiento, la eficiencia y la seguridad de cualquier red empresarial. Descarga gratis «Cómo...