Noticias

Una grave vulnerabilidad afecta a millones de ordenadores Dell

La empresa de ciberseguridad SafeBreach ha descubierto una vulnerabilidad en el software SupportAssist incluido en los ordenadores Dell que abre la puerta a que los atacantes puedan cargar ficheros DLL arbitrarios y sin firmar cuando la aplicación es ejecutada con el usuario SYSTEM, consiguiendo así realizar una escalada de privilegios y volverse persistente.

Siendo identificada como CVE-2019-12280, la vulnerabilidad ha sido encontrada en las versiones hasta la 2.0 en la edición empresarial y hasta la 3.2.1 en la edición doméstica de SupportAssist, pudiendo haber afectados a más de 100 millones de usuarios de ordenadores Dell con el sistema operativo Windows en todo el mundo.

Debido a que SupportAssist ha sido desarrollado por PC-Doctor (empresa encargada de desarrollar software de diagnóstico), SafeBreach ha descubierto tras una investigación más minuciosa que el fallo de seguridad también se encuentra en ordenadores de otros OEM de Microsoft que usan una versión renombrada de PC-Doctor Toolbox para Windows, como CORSAIR ONE Diagnostics, CORSAIR Diagnostics, Staples EasyTech Diagnostics, Tobii I-Series Diagnostic Tool y Tobii Dynavox Diagnostic Tool.

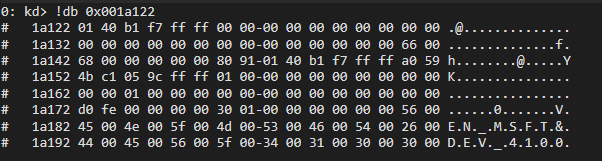

Entrando en detalles sobre la propia vulnerabilidad, el hecho de que SupportAssist se ejecute con el usuario SYSTEM, el cual tiene altos niveles de privilegios, hace que sea posible cargar bibliotecas de enlace dinámico (DLL) inseguras que son inyectadas y ejecutadas con éxito. Esto provocaría una escalada de privilegios que permitiría a un atacante obtener el control de la instalación de Windows afectada. Los expertos de SafeBreach han mostrado en una prueba de concepto publicada por ellos la lectura algunas direcciones arbitrarias de la memoria RAM, consiguiendo así datos de lo que se está ejecutando en ese momento en el ordenador.

El fallo de seguridad puede ser explotado llevando a cabo las siguientes acciones por parte de los atacantes: Saltarse la lista blanca de la aplicación y saltarse la validación de firma. Debido a que la carga del controlador en modo kernel en Windows 10 tiene que estar obligatoriamente firmada por un vendedor autorizado por Microsoft, el gigante de Redmond ha implementado un mecanismo llamado Driver Signature Enforcement (DSE) que se encarga de colgar el sistema operativo si un driver en modo kernel que se intenta cargar no está firmado.

El atacante puede obtener las primitivas de lectura/escritura proporcionadas por el driver pcdsrvc_x64.pkms, el cual es cargado como uno en modo kernel y pertenece a SupportAssist. Esto hace que el atacante posiblemente no necesite cargar otro driver debido a que el ya cargado le proporciona un alto nivel de control, pudiendo tener acceso a bajo nivel a la memoria y al hardware a partir de un componente legítimo gracias a la falta de un mecanismo de comprobación segura de la carga de los ficheros DLL.

Los usuarios de Dell con Windows afectados, si tienen habilitadas las actualizaciones del software suministrado por el fabricante, tendrían que recibir los parches en cuestión de tiempo, aunque si quieren forzar la actualización sin esperar pueden descargar SupportAssist para 32-bit empresarial, 64-bit empresarial y para usuarios domésticos.

No es la primera vez que SupportAssist da un disgusto a los usuarios de Dell con Windows, ya que el mes pasado se descubrió otra vulnerabilidad que volvió a poner sobre la mesa el debate sobre si los OEM de Microsoft tendrían que seguir añadiendo software adicional en las instalaciones de Windows que ofrecen a través de sus ordenadores.

-

GuíasHace 1 día

GuíasHace 1 día25 juegos gratis y con pocos requisitos para PC que ofrecen muchas horas de diversión

-

GuíasHace 4 días

GuíasHace 4 díasDisplayPort o HDMI, ¿Qué interfaz conviene usar en cada tarea informática?

-

AnálisisHace 3 días

AnálisisHace 3 díasRobot aspirador Eureka J12 Ultra, análisis: rapidez a gran escala

-

NoticiasHace 3 días

NoticiasHace 3 díasComprar una SSD será cada vez más caro