Que tus datos aparezcan en la dark web es, siempre, una mala noticia. Ya sean credenciales, como las de la filtración RockYou2024 que ha roto récords,...

La excusa fue que «nadie usa la VPN de Google One«, pero lo cierto es que el fin del servicio ha dejado a un buen número...

Nos separa poco más de un mes de la presentación oficial de los Pixel 9, y la futura generación de los smartphones de Google sigue protagonizando...

En octubre del año pasado, Meta daba una sorpresa al anunciar que, para adaptarse a la DMA europea, empezaba a ofrecer una modalidad de acceso a...

Pudiera interpretarse, tras la lectura de esta noticia de The Sunday Times, que recae sobre Apple la responsabilidad de un matrimonio roto. Porque, claro, los de...

¿Lo sabías? Meta usará las publicaciones en Facebook e Instagram para entrenar su inteligencia artificial y comenzará a hacerlo a partir del próximo 26 de junio, en apenas un...

La tensa relación entre la Unión Europea y Meta suma un nuevo capítulo a una ya larga lista de encontronazos. Y lo siento si parece que...

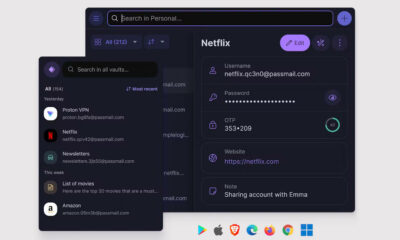

Los gestores de contraseñas se han convertido en un tipo de herramienta muy recomendable para los usuarios que manejan una gran cantidad de contraseñas, sobre todo...

Buenas, muy buenas noticias, para los usuarios de Windows 11. O, para ser más exactos, por la parte de los mismos que ven con preocupación (y...

Si bien es cierto que hablar de Twitter, en los tiempos que corren, suele ser para ir enumerando las habituales, casi siempre llamativas y en ocasiones...

Presente en los smartphones de Apple desde la generación iPhone 10, Face ID es una de esas funciones que, sin ser una creación de Apple (la...

Más vale tarde que nunca y, afortunadamente, al hablar de Recall ya podemos aplicar este precepto. Por si hasta ahora no has sabido de esta polémica,...

El modo incógnito es una función enfocada a mejorar la privacidad y seguridad del usuario, que hoy soportan todos los navegadores web. Una sesión temporal de...

Solo faltan unos días para la llegada al mercado de los primeros PC Copilot+ que, salvo (deseable pero poco probable) cambio de última hora, llegarán con...

Cuando Microsoft presentó Copilot+ PC, hace ahora dos semanas, Recall apuntaba a ser la función estrella de todas las anunciadas que se basan en la inteligencia...

Meta, a través de sus dos grandes redes sociales, Facebook e Instagram, tiene previsto desplegar en breve, para gran parte de la Unión Europea, las funciones...

Aunque son muy conocidos en el ámbito de la seguridad, los Google Dorks, que también se suelen denominar Google Dorking y Google Hacking, son algo bastante...

Cuando Microsoft presentó Copilot+ PC, el lunes pasado, Recall se convirtió en la función, de todas las anunciadas por los de Redmond, que más empezó a...

De lo presentado ayer por Microsoft con respecto a Copilot+ PC, la función que más nos llamó la atención fue Recall, esa especie de diario de...

Es sabido, desde hace ya tiempo, que Apple y Google estaban trabajando en un sistema de seguridad para evitar que las balizas geoposicionadas sean empleadas como...

Aunque no son muy conocidos por el gran público, los servicios ofrecidos por Proton (hablo de Proton AG., no confundir, ojo, con la tecnología de Valve...