Noticias

SEGA tuvo desprotegido uno de sus servidores europeos

Descubierta y cerrada recientemente, parece ser que la compañía japonesa podría haber mantenido abierta una vulnerabilidad en sus servidores que podría haber supuesto una violación dañina, exponiendo los datos personales de más de 250.000 usuarios.

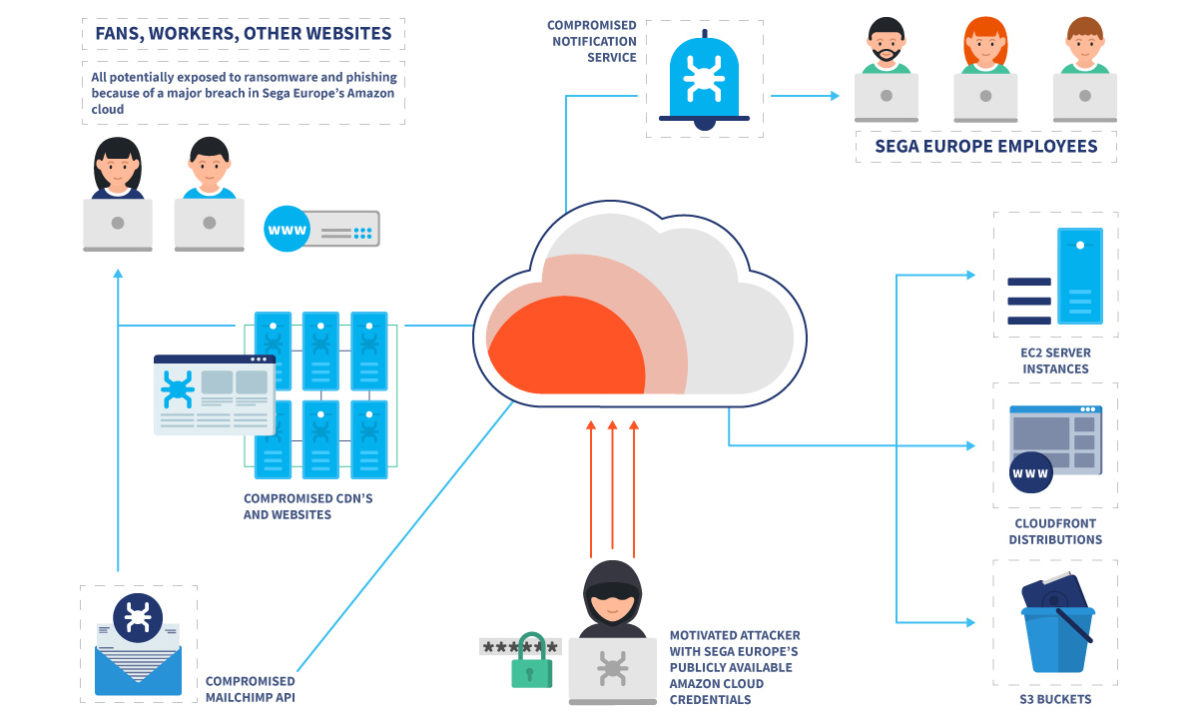

Según el informe compartido por la firma de seguridad VPN Overview, el «cubo» S3 de Amazon Web Services mal configurado contenía información confidencial que permitía a los investigadores subir archivos arbitrariamente a una gran franja de dominios propiedad de Sega, así como credenciales para abusar de una lista de correo electrónico de sus usuarios, incluyendo los dominios afectados páginas de destino oficiales de las principales franquicias (incluidas Sonic the Hedgehog, Bayonetta o Total War) así como el propio sitio oficial de SEGA.

Y es que por desgracia, los contenedores S3 mal configurados son un problema extremadamente común en la seguridad de la información. Errores similares este año han afectado a la empresa de audio Sennheiser, Senior Advisor, PeopleGIS, e incluso al gobierno de Ghana. De hecho, SEGA fue el objetivo de un gran ataque en 2011 que llevó a la filtración de información de identificación personal perteneciente a 1,3 millones de usuarios. Afortunadamente, este servidor europeo mal configurado no resultó en un incidente similar.

Una clave API de Mailchimp almacenada incorrectamente le dio a VPNO acceso a la lista de correo electrónico mencionada anteriormente. Los correos electrónicos en sí estaban disponibles en texto plano junto con las direcciones IP asociadas y las contraseñas que los investigadores pudieron eliminar.

Así pues, tal y como declaran los expertos de seguridad, «un usuario malintencionado podría haber distribuido ransomware de manera muy eficaz utilizando los servicios de nube y correo electrónico comprometidos de SEGA«, pudiendo ejecutar scripts ejecutables en estos sitios que, como puede imaginar, habría sido bastante malo si esta violación hubiera sido descubierta por actores maliciosos en lugar de investigadores.

Por suerte, hasta ahora no ha habido ningún indicio de que se haya aprovechado esta vulnerabilidad antes de que VPNO la descubriera y ayudara a SEGA a solucionarla, pero por el momento la compañía no ha llegado a compartir ninguna declaración oficial.

-

GuíasHace 5 días

GuíasHace 5 días10 sitios web para descargar libros electrónicos gratuitos

-

A FondoHace 7 días

A FondoHace 7 díasNovedades VOD 16/24: ‘Rebel Moon’, la película que deja marcas

-

A FondoHace 3 días

A FondoHace 3 díasZilog finaliza la producción de los Z80, un chip mítico

-

A FondoHace 15 horas

A FondoHace 15 horasEmpiezan los Días Naranjas en PcComponentes, no te pierdas las mejores ofertas